0x00 事件背景

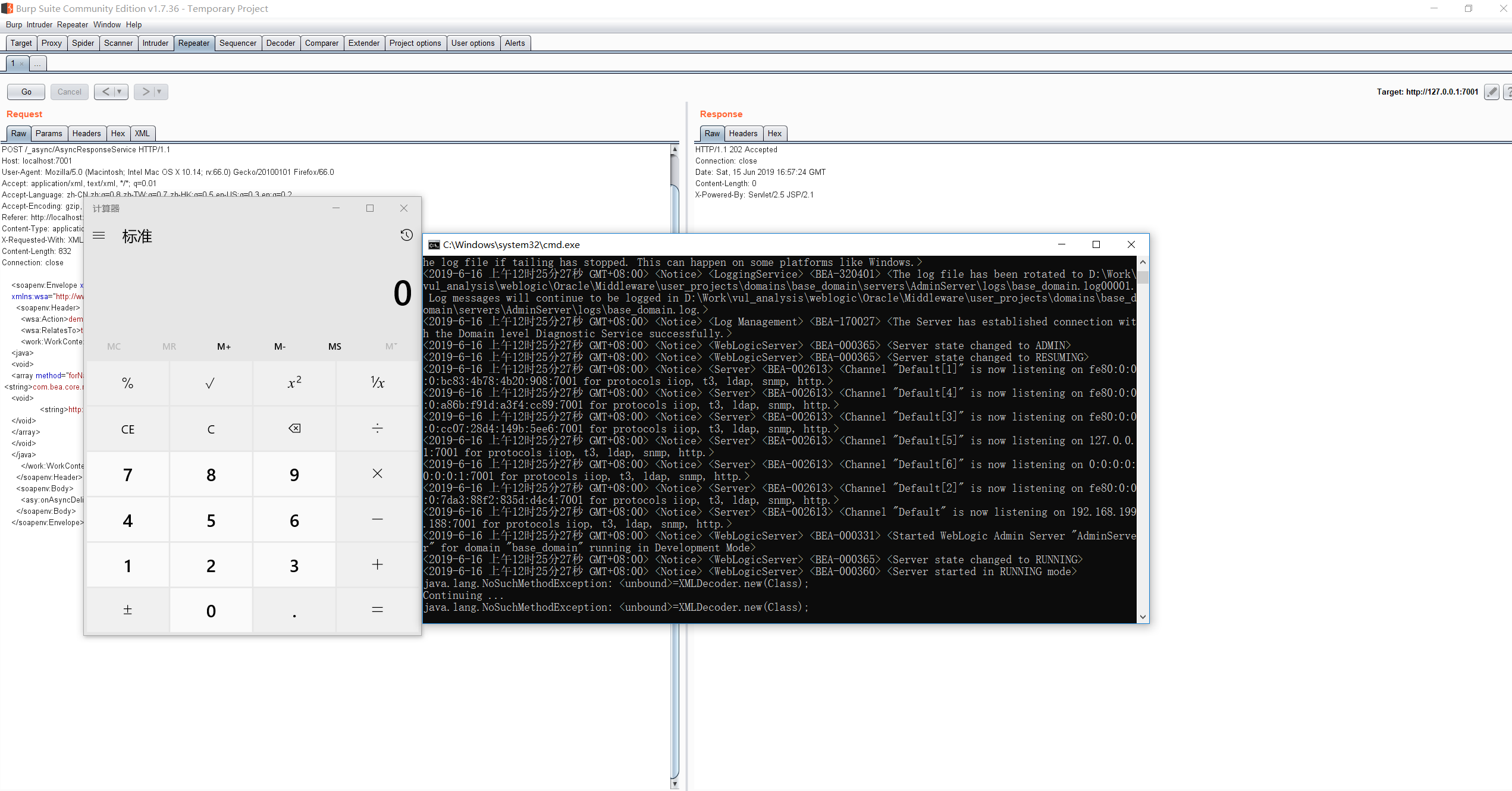

2019年06月15日,360CERT监测到在野的Oracle Weblogic远程反序列化命令执行漏洞,该漏洞绕过了最新的Weblogic补丁(CVE-2019-2725),攻击者可以发送精心构造的恶意HTTP请求,在未授权的情况下远程执行命令。目前官方补丁未发布,漏洞细节未公开。360CERT经研判后判定该漏洞综合评级为“高危”,强烈建议受影响的用户尽快根据临时修补建议进行临时处置,防止收到攻击者攻击。

0x01 漏洞细节

该漏洞是针对2019年4月Weblogic补丁的绕过,主要是由于支持Weblogic的JDK版本存在缺陷而导致攻击者可以绕过补丁在远程执行任意命令。

0x02 影响范围

影响产品:

影响组件:

0x03 修复建议

- 删除wls9_async_response.war和wls-wsat.war文件及相关文件夹并重启Weblogic服务。具体路径为:

10.3.*版本:

\Middleware\wlserver_10.3\server\lib\ %DOMAIN_HOME%\servers\AdminServer\tmp\_WL_internal\ %DOMAIN_HOME%\servers\AdminServer\tmp\.internal\

12.1.3版本:

\Middleware\Oracle_Home\oracle_common\modules\ %DOMAIN_HOME%\servers\AdminServer\tmp\.internal\ %DOMAIN_HOME%\servers\AdminServer\tmp\_WL_internal\

- 通过访问策略控制禁止 /_async/* 路径的URL访问

- 及时升级支持Weblogic的Java版本。

0x04 时间线

2019-06-15 360CERT发现事件并确认

2019-06-16 360CERT对预警进行更新

本文由安全客原创发布

转载自安全客 - 有思想的安全新媒体

转载自安全客 - 有思想的安全新媒体

打赏我,让我更有动力~

0 条回复

|

直到 2019-6-16 |

1526 次浏览

登录后才可发表内容

© 2016 - 2024 掌控者 All Rights Reserved.

返回:安全动态每天看

返回:安全动态每天看

黑客新闻

黑客新闻